O que é Man-In-The-Middle Attack (MITM): Definição, Prevenção, Ferramentas

Proteger nossos dados online nunca será uma tarefa fácil, especialmente hoje em dia, quando os invasores inventam regularmente algumas novas técnicas e explorações para roubar seus dados. Às vezes, seus ataques não serão tão prejudiciais para usuários individuais. Mas ataques em grande escala em alguns sites populares ou bancos de dados financeiros podem ser altamente perigosos. Na maioria dos casos, os invasores primeiro tentam enviar algum malware para a máquina do usuário. Às vezes, essa técnica não funciona, no entanto.

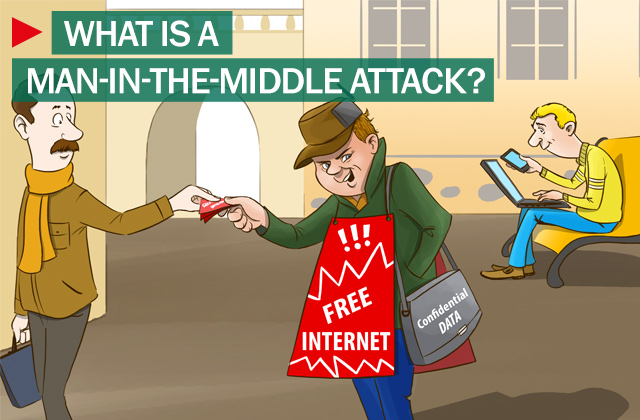

Fonte da imagem: Kaspersky.

O que é o ataque man-in-the-middle

Um método popular é o ataque Man-In-The-Middle(Man-In-The-Middle attack) . Também é conhecido como ataque de brigada de balde(bucket brigade attack) ou, às vezes, ataque de Janus(Janus attack) em criptografia. Como o próprio nome sugere, o invasor se mantém entre duas partes, fazendo com que acreditem que estão falando diretamente entre si por uma conexão privada, quando na verdade toda a conversa está sendo controlada pelo invasor.

Um ataque man-in-the-middle só pode ser bem-sucedido quando o invasor forma uma autenticação mútua entre duas partes. A maioria dos protocolos criptográficos sempre fornece alguma forma de autenticação de endpoint, especificamente para bloquear ataques MITM aos usuários. (MITM)O protocolo Secure Sockets Layer (SSL)(Secure Sockets Layer (SSL)) está sempre sendo usado para autenticar uma ou ambas as partes usando uma autoridade de certificação mutuamente confiável.

Como funciona

Digamos que haja três personagens nesta história: Mike , Rob e Alex . Mike quer se comunicar com Rob . Enquanto isso, Alex (atacante) inibe a conversa para espionar e mantém uma conversa falsa com Rob , em nome de Mike . Primeiro(First) , Mike pede a Rob sua chave pública. Se Rob fornece sua chave para Mike , Alex intercepta, e é assim que o “ataque man-in-the-middle” começa. Alex então envia uma mensagem falsa para Mikeque afirma ser de Rob , mas incluindo a chave pública de Alex . Mike acredita facilmente que a chave recebida pertence a Rob quando isso não é verdade. Mike inocentemente criptografa sua mensagem com a chave de Alex e envia a mensagem convertida de volta para Rob .

Nos ataques MITM mais comuns , o invasor usa principalmente um roteador WiFi para interceptar a comunicação do usuário. Essa técnica pode ser trabalhada explorando um roteador com alguns programas maliciosos para interceptar as sessões do usuário no roteador. Aqui, o invasor primeiro configura seu laptop como um hotspot WiFi , escolhendo um nome comumente usado em uma área pública, como um aeroporto ou cafeteria. Depois que um usuário se conecta a esse roteador malicioso para acessar sites como sites de bancos online ou sites de comércio, o invasor registra as credenciais de um usuário para uso posterior.

Ferramentas e prevenção de ataques man-in-the-middle

A maioria das defesas eficazes contra o MITM pode ser encontrada apenas no roteador ou no lado do servidor. Você não terá nenhum controle dedicado sobre a segurança de sua transação. Em vez disso, você pode usar criptografia forte entre o cliente e o servidor. Nesse caso, o servidor autentica a solicitação do cliente apresentando um certificado digital, e então a única conexão pode ser estabelecida.

Outro método para evitar esses ataques MITM é nunca se conectar diretamente a roteadores WiFi abertos. (WiFi)Se desejar, você pode usar um plug-in de navegador como HTTPS Everywhere ou ForceTLS . Esses plug-ins ajudarão você a estabelecer uma conexão segura sempre que a opção estiver disponível.

Leia a seguir(Read next) : O que são ataques Man-in-the-Browser(Man-in-the-Browser attacks) ?

Related posts

Internet Security article and tips para usuários Windows 10

5 melhores complementos de privacidade do Firefox para segurança online

Online Reputation Management Tips, Tools & Services

Como verificar se um link é seguro ou não usando seu navegador da Web

Descubra se o seu online account foi hackeado e e-mail e detalhes vazados

Free Network & Internet Traffic Monitor Tools para Windows 10

7 maneiras pelas quais ASUS Parental Controls protegem seus filhos

Mais de 4 ferramentas gratuitas para fazer conexões remotas de Macs para PCs com Windows

O que é cyberbullying? Como prevenir e denunciá-lo?

O que é Fleeceware? Como se proteger de Fleeceware apps?

O que é pessoalmente identificável Information (PII) e como protegê-lo on-line?

Fake Online Employment And Job Scams estão em ascensão

Photo Collage maker Online Tools and Software grátis

Os melhores aplicativos para monitorar o uso da Internet

Computer Security, Data Privacy, Online Safety Brochures de Microsoft

Best Free Online Video Conferencing Tools WITHOUT Registration

O que acontece com o seu Online Accounts quando você morrer: Digital Assets Management

Avoid Online Tech Support Scams and PC Cleanup Solutions

O que são golpes baleando e como proteger sua empresa

Padrões escuros: truques de sites, exemplos, tipos, como identificar e evitar