Ataques de ransomware, definição, exemplos, proteção, remoção

Ransomware tornou-se uma séria ameaça para o mundo online nos dias de hoje. Muitas empresas de software, universidades, empresas e organizações em todo o mundo estão tentando tomar medidas de precaução para evitar ataques de ransomware. Os governos dos Estados (United) Unidos(States) e do Canadá emitiram uma declaração conjunta sobre ataques de ransomware, pedindo aos usuários que fiquem alertas e tomem precauções. Recentemente, em 19 de maio (May 19), o governo suíço observou o Ransomware Info Day , para conscientizar sobre o ransomware e seus efeitos. Ransomware na Índia também está em ascensão.

A Microsoft(Microsoft) publicou recentemente um dado mencionando quantas máquinas (usuários) foram afetadas por ataques de ransomware em todo o mundo. Descobriu-se que os Estados (United) Unidos(States) estavam no topo dos ataques de ransomware; seguido pela Itália(Italy) e Canadá(Canada) . Aqui estão os 20 principais países que são mais afetados por ataques de ransomware.

Aqui está um artigo detalhado que responderá à maioria das suas perguntas sobre ransomware. Este post dará uma olhada em O que são ataques de ransomware, os tipos de ransomware, como o ransomware entra no seu computador e sugere maneiras de lidar com o ransomware.

(Here is a detailed write-up that will answer most of your questions regarding ransomware. This post will take a look at What are Ransomware Attacks, the Types of ransomware, How does ransomware gets on your computer and suggests ways of dealing with ransomware.)

Ataques de ransomware

O que é Ransomware

Ransomware é um tipo de malware que bloqueia seus arquivos, dados ou o próprio PC e extorque dinheiro de você para fornecer acesso. Essa é uma nova maneira de os criadores de malware 'coletarem fundos' para suas atividades ilegítimas na web.

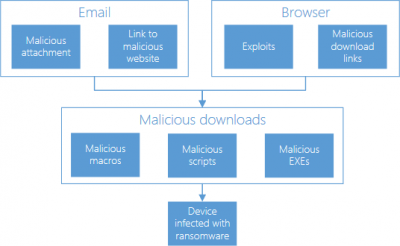

Como o ransomware entra no seu computador

Você pode obter ransomware se clicar em um link incorreto ou abrir um anexo de e-mail malicioso. Esta imagem da Microsoft descreve como ocorre a infecção por ransomware.

Ransomware parece um programa inocente ou um plugin ou um e-mail com um anexo de aparência 'limpa' que é instalado sem o conhecimento do usuário. Assim que obtém acesso ao sistema do usuário, ele começa a se espalhar pelo sistema. Finalmente, em um ponto do tempo, o ransomware bloqueia o sistema ou arquivos específicos e restringe o acesso do usuário. Às vezes, esses arquivos são criptografados. Um escritor de ransomware exige uma certa quantia de dinheiro para fornecer acesso ou descriptografar os arquivos.

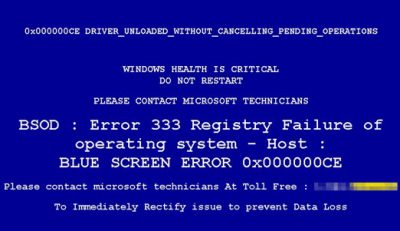

Uma mensagem de aviso falsa de um ransomware tem a seguinte aparência:

No entanto, durante os ataques de ransomware, não há garantia de que os usuários recuperarão seus arquivos mesmo depois de pagar o resgate. Portanto(Hence) , é melhor evitar ataques de ransomware do que tentar recuperar seus dados de uma forma ou de outra. Você pode usar o RanSim Ransomware Simulator para verificar se o seu computador está suficientemente protegido.

Leia(Read) : O que fazer após um ataque de Ransomware no seu computador Windows?(What to do after a Ransomware attack on your Windows computer?)

Como identificar ataques de ransomware

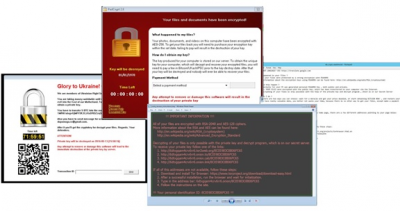

O ransomware geralmente ataca os dados pessoais, como fotos, documentos, arquivos e dados do usuário. É fácil identificar o ransomware(identify the ransomware) . Se você vir uma nota de ransomware exigindo dinheiro para dar acesso aos seus arquivos, ou arquivos criptografados, arquivos renomeados, navegador bloqueado ou uma tela bloqueada do seu PC, você pode dizer que o ransomware controlou seu sistema.

No entanto, os sintomas dos ataques de ransomware podem mudar de acordo com os tipos de ransomware.

Leia(Read) : Mapas de rastreamento de malware que permitem visualizar ataques cibernéticos(Cyber Attacks) em tempo real.

Tipos de ataques de ransomware

Anteriormente, o ransomware costumava exibir uma mensagem informando que o usuário fez algo ilegal e está sendo multado pela polícia ou agência governamental com base em alguma política. Para se livrar dessas 'cobranças' (que definitivamente eram cobranças falsas), os usuários foram solicitados a pagar essas multas.

Hoje em dia, um ataque de ransomware de duas maneiras. Ele bloqueia a tela do computador ou criptografa determinados arquivos com uma senha. Com base nesses dois tipos, o ransomware é dividido em dois tipos:

- Ransomware de tela de bloqueio

- Ransomware de criptografia.

O ransomware da tela de(Lock screen ransomware) bloqueio bloqueia seu sistema e exige um resgate para permitir que você o acesse novamente. O segundo tipo, ou seja, o ransomware Encryption(Encryption ransomware) , altera os arquivos em seu sistema e exige dinheiro para descriptografá-los novamente.

Os outros tipos de ransomware são:

- Ransomware Master Boot Record(Master Boot Record) (MBR)

- Ransomware criptografando servidores web

- Ransomware para dispositivos móveis Android

- Ransomware IoT .

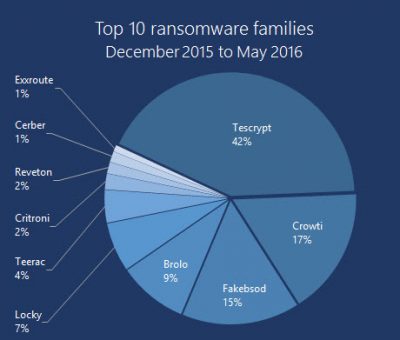

Aqui estão algumas famílias de ransomware e suas estatísticas de ataques:

Além disso, dê uma olhada no crescimento do Ransomware e suas estatísticas de infecção.

Quem pode ser afetado pelos ataques de ransomware

Não importa onde você está e qual dispositivo você está usando. O ransomware(Ransomware) pode atacar qualquer pessoa, a qualquer hora e em qualquer lugar. Os ataques de ransomware podem ocorrer em qualquer dispositivo móvel, PC ou laptop quando você estiver usando a Internet para navegar, enviar e-mails, trabalhar ou fazer compras online. Depois de encontrar um caminho para seu dispositivo móvel ou PC, ele empregará suas estratégias de criptografia e monetização nesse PC e dispositivo móvel.

Quando o ransomware pode ter a chance de atacar

Então, quais são os possíveis eventos em que o ransomware pode atacar?

- Se você estiver navegando em sites não confiáveis

- Baixar ou abrir anexos de arquivos recebidos de remetentes de e-mail desconhecidos (e-mails de spam). Algumas das extensões de arquivo desses anexos podem ser (.ade, .adp , .ani(.bas) , .bas(.ani) , .bat , .chm , .cmd , .com , .cpl , .crt , .hlp , .ht, .hta , .inf , .ins, .isp , .job , .js, .jse , .lnk , .mda , .mdb , .mde , .mdz , .msc ,.msi , .msp , .mst , .pcd , .reg , .scr , .sct , .shs , .url , .vb, .vbe , .vbs , .wsc , .wsf , .wsh , .exe , .pif .) E também os tipos de arquivo que suportam macros (.doc, .xls , .docm , .xlsm , .pptm , etc.)

- Instalação de software pirata, programas de software desatualizados ou sistemas operacionais

- Fazendo login em um PC que faz parte da rede já infectada

Precauções contra ataques de ransomware

A única razão pela qual o ransomware é criado é porque os criadores de malware o veem como uma maneira fácil de ganhar dinheiro. Vulnerabilidades como software não corrigido, sistemas operacionais desatualizados ou ignorância das pessoas são benéficas para essas pessoas com intenções maliciosas e criminosas. Portanto(Hence) , a conscientização(awareness) é a melhor maneira de evitar ataques de ransomware.

Aqui estão alguns passos que você pode seguir para enfrentar ou lidar com ataques de ransomware:

- Os usuários do Windows recomendam manter seu sistema operacional Windows atualizado(System) . Se você atualizar para o Windows 10(Windows 10) , reduzirá ao máximo os eventos do ataque de ransomware.

- Sempre faça backup de seus dados importantes em um disco rígido externo.

- Ative o histórico de arquivos ou a proteção do sistema.

- Cuidado(Beware) com e-mails de phishing, spam e verifique o e-mail antes de clicar no anexo malicioso.

- Desabilite o carregamento de macros em seus programas do Office.

- Desative o recurso de Área de Trabalho(Desktop) Remota sempre que possível.

- Use autenticação de dois fatores.

- Use uma conexão de internet segura e protegida por senha.

- Evite(Avoid) navegar em sites que costumam ser terreno fértil para malware, como sites de download ilegal, sites adultos e sites de jogos de azar.

- Instale(Install) , use e atualize regularmente uma solução antivírus

- Faça uso de algum bom software anti-ransomware(anti-ransomware software)

- Leve sua segurança do MongoDB a sério para evitar que seu banco de dados seja invadido por ransomware.

O Rastreador de Ransomware ajuda você a rastrear, mitigar e se proteger contra malware.

Leia(Read) : Proteja e evite ataques de Ransomware(Protect against and prevent Ransomware attacks)(Protect against and prevent Ransomware attacks) .

Embora existam algumas ferramentas de descriptografia de ransomware(ransomware decryptor tools) disponíveis, é aconselhável que você leve a sério o problema dos ataques de ransomware. Isso não apenas põe em risco seus dados, mas também pode violar sua privacidade a ponto de prejudicar sua reputação também.

Diz Microsoft ,

The number of enterprise victims being targeted by ransomware is increasing. The sensitive files are encrypted, and large amounts of money are demanded to restore the files. Due to the encryption of the files, it can be practically impossible to reverse-engineer the encryption or “crack” the files without the original encryption key – which only the attackers will have access to. The best advice for prevention is to ensure confidential, sensitive, or important files are securely backed up in a remote, unconnected backup or storage facility.

Se acontecer de você ter a infelicidade de ser infectado com ransomware, você pode, se desejar, denunciar o Ransomware(report Ransomware)(report Ransomware) ao FBI , Polícia(Police) ou autoridades apropriadas.

Agora leia sobre a proteção contra ransomware no Windows(Ransomware protection in Windows) .

Related posts

Ativar e configurar Ransomware Protection em Windows Defender

Como mitigar Human-operated Ransomware Attacks: Infográfico

Soberania Digital - Definição, Meaning, Examples and Explanation

O que é phishing de spear? Explicação, Examples, Protection

Fileless Malware Attacks, Protection and Detection

Como configurar Folder Protection para OneDrive account

Como adicionar ou excluir um aplicativo em Exploit Protection de Windows 10

McAfee Ransomware Recover (Mr2) pode ajudar na descriptografia de arquivos

Como desativar ou ativar Redirect Tracking Protection (ETP 2.0) em Firefox

O Windows não pôde iniciar o Software Protection service

O que é o Windows Update? [Definição]

Set Up Enhanced Tracking, Protection Breach Alerts, Lockwise em Firefox

ataque CSS Exfil Protection extensão do navegador ofertas CSS Exfil vulnerability

CyberGhost Immunizer vai ajudar a prevenir ataques ransomware

Windows Resource Protection não pôde iniciar o repair service

Software Protection Platform Service Sppsvc.exe causando High CPU usage

Lista de Free Ransomware Decryption Tools para desbloquear arquivos

O que é Tamper Protection feature em Windows 10

Windows Resource Protection encontrou arquivos corrompidos, mas foi incapaz de corrigir alguns deles

O que é Ransom Denial de Service (RDoS)? Prevention and precautions