Ataques de surf: Sequestro Siri, Alexa, Google, Bixby com ondas de ultrassom

Os assistentes de voz ajudam você nas tarefas diárias - seja marcar uma consulta com um cliente para tocar música e muito mais. O mercado relacionado a assistentes de voz está cheio de opções: Google , Siri , Alexa e Bixby . Esses assistentes são ativados usando comandos de voz e fazem as coisas. Por exemplo, você pode pedir ao Alexa para tocar algumas músicas de sua escolha. Esses dispositivos podem ser sequestrados e usados contra o proprietário do dispositivo. Hoje, aprenderemos sobre os Ataques de Surf(Surfing Attacks) usando ondas de ultrassom e os possíveis problemas que isso representa.(Ultrasound)

O que é um ataque de surf?

Os dispositivos inteligentes são equipados com assistentes de voz, como Google Home Assistant , Alexa da Amazon , Siri da Apple e alguns assistentes de voz não tão populares. Não consegui encontrar nenhuma definição em nenhum lugar da Internet , então defino da seguinte forma:

“Surfing attacks refer to hijacking of voice assistants using inaudible sounds such as Ultrasound waves, with an intention to access device owners’ data without the knowledge of owner”.

Você já deve saber que os ouvidos humanos podem perceber sons apenas entre uma faixa de frequências (20 Hz a 20 KHz. Se alguém envia sinais de áudio que estão fora do espectro de áudio dos ouvidos humanos, a pessoa não pode ouvi-los. O mesmo com os ultra(Ultrasounds) -sons . A frequência é além da percepção dos ouvidos humanos.

Os bandidos começaram a usar ondas de ultra(Ultrasound) -som para sequestrar dispositivos como smartphones e casas inteligentes, que usam comandos de voz. Esses comandos de voz na frequência das ondas de ultrassom(Ultrasound) estão além da percepção humana. Isso permite que os hackers obtenham as informações que desejam (que são armazenadas nos dispositivos inteligentes ativados por voz), com a ajuda dos assistentes de som. Eles usam sons inaudíveis para este fim.

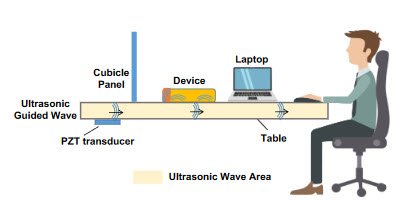

Para ataques de navegação, os hackers não precisam estar na linha de visão do dispositivo inteligente para controlá-lo usando assistentes de voz. Por exemplo, se um iPhone é colocado na mesa, as pessoas assumem que a voz pode se mover no ar, então, se o comando de voz vier pelo ar, eles podem perceber os hackers. Mas não é assim porque as ondas de voz precisam apenas de um condutor para se propagar.

Saiba(Know) que artefatos sólidos também podem ajudar a propagar a voz desde que possam vibrar. Uma mesa feita de madeira ainda pode passar ondas de voz pela madeira. Estas são as ondas de ultra(Ultrasound) -som sendo usadas como comandos para fazer coisas ilegalmente nos smartphones dos usuários-alvo ou outros dispositivos inteligentes que fazem uso de assistentes de voz, como Google Home ou Alexa .

Leia(Read) : O que é um ataque de spray de senha(Password Spray Attack) ?

Como funcionam os Ataques de Surf?

Usando ondas de ultra-som inaudíveis que podem viajar pela superfície onde as máquinas são mantidas. Por exemplo, se o telefone estiver em uma mesa de madeira, tudo o que eles precisam fazer é conectar uma máquina à mesa que pode enviar ondas de ultrassom para ataque de surf.

Na verdade, um dispositivo está preso à mesa da vítima ou a qualquer superfície que ela esteja usando para apoiar o assistente de voz. Este dispositivo primeiro diminui o volume de assistentes inteligentes para que as vítimas não suspeitem de nada. O comando vem através do dispositivo conectado à mesa e a resposta ao comando também é coletada pela mesma máquina ou outra coisa que possa estar em um local remoto.

Por exemplo, um comando pode ser dado dizendo: “ Alexa , por favor, leia o SMS que acabei de receber”. Este comando é inaudível para as pessoas na sala. Alexa lê o SMS contendo OTP (senha de uso único) em uma voz extremamente baixa. Essa resposta é novamente capturada pelo dispositivo de seqüestro e enviada para onde os hackers quiserem.

Esses ataques são chamados de Ataques(Attacks) de Surf . Tentei remover todas as palavras técnicas do artigo para que mesmo um não técnico possa entender esse problema. Para leitura avançada, aqui está um link para um trabalho de pesquisa(a link to a research paper) que explica melhor.

Leia a seguir(Read next) : O que são os ataques Living Off The Land(What are Living Off The Land attacks) ?

Related posts

Siri, Google Assistant e Cortana – três assistentes digitais comparados

Os melhores plugues inteligentes em 2019 que funcionam com Alexa e Google Home

Shodan é um search engine para dispositivos conectados pela Internet

Internet de Things (IoT) - Perguntas frequentes (FAQ)

Quem possui IoT Data? Manufacturer, End User, ou alguns terceiros?

Cyberduck: Grátis FTP, SFTP, WebDAV, Google Drive client para Windows

Como Destroy Profile em Browser Close em Google Chrome

Como fazer Google Slides loop sem publicar

Como converter Documents para PDF com Google Docs usando um navegador

Google Chrome não responde, Relaunch agora?

Como share ‘Make uma cópia’ links para seus Google arquivos com outras pessoas

Por que dispositivos IoT como o Amazon Echo são alvo de invasores e como se proteger

Google Drive Vídeos não estão jogando ou mostrando um blank screen

Como inserir Text Box em Google Docs

A browser error ocorreu mensagem - Google Docs em Chrome

Fix Google Docs Spellcheck não funciona corretamente

Como importar ou exportar marcadores Google Chrome para um HTML file

Como excluir Google Stadia account

Como mudar o Default Print Settings em Google Chrome

Como corrigir File Download Erros em Google Chrome browser