Reforce a proteção do Windows Defender para os níveis mais altos no Windows 10

A Microsoft anunciou um novo Windows Defender Security Center a partir do Windows 10 v1703 e isso facilita a alternância das configurações de segurança para nossos PCs. Por padrão, o Windows Defender(Windows Defender) é definido em um modo de baixa proteção, pois isso facilitará nossas vidas impondo menos restrições, mas os administradores de TI podem habilitar a proteção na nuvem(Cloud Protection) e alterar essas configurações de política de grupo(Group Policy) – Configurar bloqueio(Configure Block) à primeira vista(First Sight) , configurar substituição de configuração(Configure) local para relatórios e Junte-se ao Microsoft MAPS(Join Microsoft MAPS) ( Serviço de Proteção Avançada da Microsoft(Microsoft Advanced Protection Service) ) ou SpyNet , para definirProteção de bloqueio do Windows Defender Antivirus(Windows Defender Antivirus) para os níveis mais altos.

(Harden Windows Defender)Reforce a proteção do Windows Defender no Windows 10

Execute gpedit.msc para abrir o Editor de Diretiva de Grupo(Group Policy Editor) e navegue até o seguinte caminho:

Computer Configuration > Administrative Templates > Windows Components > Windows Defender Antivirus > Maps

Aqui você verá 4 configurações:

- Junte-se ao Microsoft Maps

- Configurar o recurso Bloquear(Block) à primeira vista(First Sight)

- Configurar(Configure) substituição de configuração local para relatórios para o Microsoft MAPS(Microsoft MAPS)

- Envie(Send) amostras de arquivo quando uma análise mais detalhada for necessária.

Você pode definir as configurações do Windows Defender de acordo com seus requisitos.

1] Junte-se ao Microsoft Maps

Para ingressar no Serviço de Proteção Avançada da Microsoft (Microsoft Advanced Protection Service), clique duas vezes em Ingressar no Microsoft Maps(Join Microsoft Maps) . Na caixa Propriedades(Properties) que se abre, selecione “ Ativado(Enabled) ”.

This policy setting allows you to join Microsoft MAPS. Microsoft MAPS is the online community that helps you choose how to respond to potential threats. The community also helps stop the spread of new malicious software infections. You can choose to send basic or additional information about detected software. Additional information helps Microsoft create new definitions and help it to protect your computer. This information can include things like location of detected items on your computer if harmful software was removed. The information will be automatically collected and sent. In some instances, personal information might unintentionally be sent to Microsoft. However, Microsoft will not use this information to identify you or contact you.

Você tem 3 opções aqui – Desativado(Disabled) , Associação Básica(Basic) e Associação Avançada(Advanced) .

2] Configurar(Configure Block) recurso Bloquear à primeira vista(First Sight)

Depois de ingressar no MAPS , você pode clicar duas vezes em 0n Block at First Sight e selecionar Enabled na caixa Properties .

This feature ensures the device checks in real time with the Microsoft Active Protection Service (MAPS) before allowing certain content to be run or accessed. If this feature is disabled, the check will not occur, which will lower the protection state of the device.

Esse recurso exige que essas configurações de Diretiva de Grupo sejam definidas da seguinte forma: (Group Policy)Join Microsoft MAPS deve estar habilitado, Enviar amostras de arquivo quando for necessária uma análise adicional(Send file samples when further analysis is required) deve ser definido como Enviar amostras seguras(Send safe samples) ou Enviar todas as amostras(Send all samples) , a política Verificar todos os arquivos e anexos baixados(Scan all downloaded files and attachments) deve ser habilitada e a política Desligar proteção em tempo real(Turn off real-time protection) NÃO deve ser habilitada.

3] Configure a substituição de configuração local para relatórios para o Microsoft MAPS(Microsoft MAPS)

A configuração Definir substituição de configuração local para relatórios para o Microsoft MAPS(Configure local setting override for reporting to Microsoft MAPS) permitirá que os usuários tenham precedência sobre a Diretiva de Grupo(Group Policy) , permitindo que eles substituam a mesma.

This policy setting configures a local override for the configuration to join Microsoft MAPS. This setting can only be set by Group Policy. If you enable this setting, the local preference setting will take priority over Group Policy.

Você precisa clicar duas vezes nele e selecionar Ativado na caixa Propriedades(Properties) que se abre. Assim que este recurso estiver ativado, ele executará verificações em tempo real e decidirá se permite que o conteúdo seja executado ou não.

4] Envie(Send) amostras de arquivos quando for necessária uma análise mais aprofundada

A configuração Enviar amostras de arquivo quando uma análise adicional for necessária(Send file samples when further analysis is required) permitirá que você envie todas as amostras automaticamente para a Microsoft para análise posterior.

This policy setting configures behaviour of samples submission when opt-in for MAPS telemetry is set. The possible options are: Always prompt, Send safe samples automatically, Never send and Send all samples automatically.

Você precisa clicar duas vezes nele e selecionar Ativado na caixa Propriedades(Properties) que se abre.

Feito isso, você pode seguir em frente para definir o nível de proteção na nuvem para o Windows Defender.(Having done this, you can move on to set the Cloud protection level for Windows Defender.)

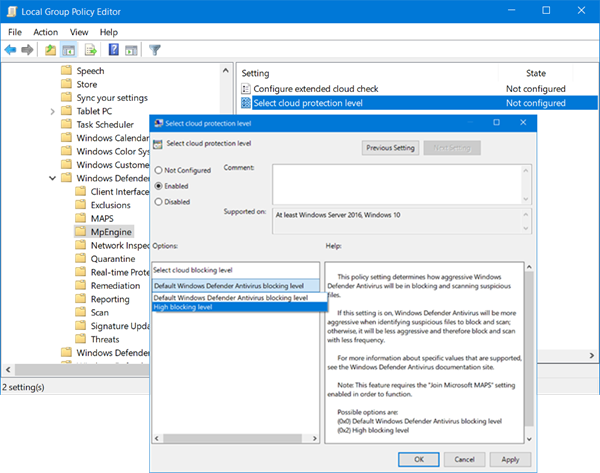

5] Selecione o nível de proteção na nuvem no (Select Cloud Protection)Windows Defender

O nível de proteção na nuvem também pode ser habilitado usando a Política(Group Policy) de Grupo visitando o seguinte caminho:

Computer Configuration > Administrative Templates > Windows Components > Windows Defender Antivirus > MpEngine

No painel direito, você verá Selecionar nível de proteção(Select protection level) . Clique duas vezes nele para abrir a caixa Propriedades(Properties) e escolha Ativado(Enabled) . Você verá duas opções oferecidas:

- Nível de bloqueio padrão do Windows Defender Antivirus(Windows Defender Antivirus)

- Alto nível de bloqueio

Selecione Alto nível de bloqueio(High blocking level) e clique em Aplicar.

This policy setting determines how aggressive Windows Defender Antivirus will be in blocking and scanning suspicious files. If this setting is on, Windows Defender Antivirus will be more aggressive when identifying suspicious files to block and scan; otherwise, it will be less aggressive and therefore block and scan with less frequency.

Leia(Read) : Como habilitar e configurar a proteção contra ransomware no Windows Defender(Ransomware Protection in Windows Defender) .

6] Configurar verificação de nuvem estendida

Nas configurações do MpEngine , você também verá uma configuração Configurar verificação estendida de nuvem(Configure extended cloud check) . Se desejar, você também pode Ativar esta configuração

This feature allows Windows Defender Antivirus to block a suspicious file for up to 60 seconds, and scan it in the cloud to make sure it’s safe. The typical cloud check timeout is 10 seconds. To enable the extended cloud check feature, specify the extended time in seconds, up to an additional 50 seconds.

DICA(TIP) : Faça com que o Windows Defender também o proteja contra programas potencialmente indesejados(Make Windows Defender protect you against Potentially Unwanted Programs too) .

7 ] Habilite(] Enable) e defina o nível de proteção de nuvem como (Cloud Protection)alto(High) usando o registro(Registry)

Se você é usuário do Windows 10 Home , pode usar o Registro do Windows(Windows Registry) e ajustar algumas configurações. Para fazer isso, digite regedit.exe em Iniciar pesquisa(Start Search) e pressione Enter para abrir o Editor do Registro(Registry Editor) . Agora navegue até a seguinte chave:

HKEY_LOCAL_Machine\Software\Policies\Microsoft\Windows Defender

No lado esquerdo, clique com o botão direito do mouse no Windows Defender, selecione Novo > Chave e nomeie a chave Spynet . Clique com o botão direito do mouse em Spynet e novamente selecione New > Dword (32 bits) e nomeie-o como SpynetReporting. Defina seu valor como 2 para defini-lo no nível Avançado.

Agora, novamente clique com o botão direito do mouse na chave do Windows Defender que aparece no lado esquerdo e selecione New > Key . Desta vez nomeie a chave como MpEngine . Em seguida, clique com o botão direito do mouse na chave MpEngine e selecione New > Dword (32 bits). Nomeie a chave como MpCloudBlockLevel e dê a ela um valor de 2 para defini-la no nível de bloco alto.

Ferramentas que podem te ajudar:(Tools that may help you:)

- ConfigureDefender ajuda você a alterar as configurações de segurança do Windows(Windows Security) instantaneamente

- A ferramenta WinDefThreatsView(WinDefThreatsView) permite definir ações padrão para ameaças do Windows Defender .

Related posts

O que é Control Flow Guard em Windows 10 - como ligá-lo ou desligar

Error 0x800106ba, Windows Defender Application Falha ao inicializar

Seu IT administrator tem Windows Security desativado

Onde estão os logs de varredura Windows Defender Offline armazenados?

Ativar e configurar Ransomware Protection em Windows Defender

Windows Defender não é atualizando automaticamente em Windows 10

Fix Windows Defender error code 0x8050800c no Windows 11/10

O que é Firewall and Network Protection em Windows 10 e como esconder esta seção

O que é Account Protection em Windows 10 e como esconder esta seção

Fix Windows Defender Error 0x800b0100 no Windows 10

Como habilitar Windows Defender Periodic Scanning em Windows 10

Como abrir Windows Security Center em Windows 10

O que é Device Security em Windows 10 e como esconder esta área?

Como digitalizar Mapped Network Drives com Windows Defender

Remove Windows Defender Notification Icon em Windows 10

Ativar ou Desativar Core Isolation and Memory Integrity em Windows 10

O que é Virus and Threat Protection em Windows 10? Como esconder isso?

O que é WDAGUtilityAccount em Windows 10? Devo deletar?

Ativar ON or OFF Configurações de proteção à reputação em Windows 10

Desativar completamente o Windows Defender permanentemente no Windows 10