Como se proteger e prevenir ataques e infecções de Ransomware

Este guia de prevenção e proteção contra ransomware analisa a prevenção contra ransomware e as etapas que você pode seguir para bloquear e impedir o ransomware , o novo malware que faz notícias por todos os motivos pelos motivos errados.

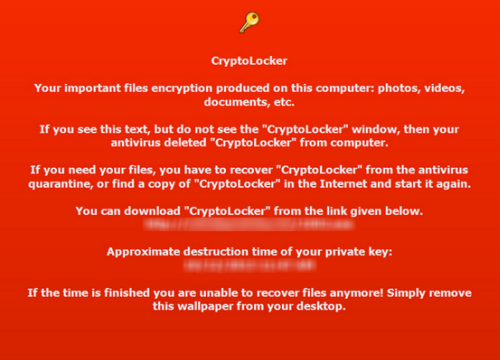

Repetidamente(Time) aprendemos sobre ameaças e novas variantes de malware, como Ransomware , que representam um perigo para os usuários de computador. O vírus ransomware bloqueia o acesso a um arquivo ou ao seu computador e exige que um resgate seja pago ao criador para recuperar o acesso, geralmente permitido por meio de um voucher em dinheiro pré-pago anônimo ou Bitcoin . Uma ameaça de ransomware específica que conseguiu atrair a atenção nos últimos tempos é o Cryptolocker , além do FBI ransomware, Crilock & Locker .

A especialidade do ransomware é que ele pode vir sozinho (geralmente por e-mail) ou por meio de um backdoor ou downloader, trazido como um componente adicional. Seu computador pode ser infectado com ransomware, quando você clica em um link malicioso em um e-mail, uma mensagem instantânea, um site de rede social ou em um site comprometido – ou se você baixar e abrir um anexo de e-mail malicioso. Além disso, como um vírus notório, pode não ser detectado pela maioria dos programas antivírus. E mesmo que seu software antivírus seja capaz de remover o ransomware, muitas vezes, você ficará com um monte de arquivos e dados bloqueados!

Como prevenir Ransomware

Embora a situação seja preocupante e o resultado seja fatal na maioria dos casos, se você não cumprir as regras do autor do malware – já que os arquivos criptografados podem ser danificados irremediavelmente – você pode tomar certas medidas preventivas para manter o problema sob controle. Você pode evitar a criptografia de ransomware! Vamos ver algumas das etapas de prevenção de ransomware que(Ransomware prevention steps) você pode seguir. Essas etapas podem ajudá-lo a bloquear e impedir Ransomware .

SO atualizado e software de segurança(Updated OS & security software)

Escusado será dizer que você usa um sistema operacional moderno totalmente atualizado,(fully updated modern operating system) como o Windows 10/8/7, um bom software antivírus(antivirus software) ou um Internet Security Suite(good antivirus software or an Internet Security Suite) e um navegador seguro atualizado(updated secure browser) e um cliente de e-mail atualizado(updated email client) . Configure seu cliente de e-mail para bloquear arquivos .exe(block .exe files) .

Os autores de malware(Malware) consideram os usuários de computador que executam versões desatualizadas do sistema operacional como alvos fáceis. Eles são conhecidos por possuir algumas vulnerabilidades que esses criminosos notórios podem explorar para entrar silenciosamente no seu sistema. Portanto, corrija ou atualize seu software. Use um conjunto de segurança respeitável. É sempre aconselhável executar um programa que combine software antimalware e um firewall de software para ajudá-lo a identificar ameaças ou comportamentos suspeitos, pois os autores de malware frequentemente enviam novas variantes para tentar evitar a detecção. Você pode querer ler esta postagem sobre truques de ransomware e comportamentos do navegador.

Leia sobre a proteção contra ransomware no Windows 10(Ransomware protection in Windows 10) .(Read about Ransomware protection in Windows 10.)

Faça backup dos seus dados(Back up your data)

Você certamente pode minimizar os danos causados no caso de sua máquina ser infectada com Ransomware fazendo backups regulares(regular backups) . Na verdade, a Microsoft fez tudo e disse que o backup é a melhor defesa contra o Ransomware , incluindo o Cryptolocker.

Nunca clique em links desconhecidos ou baixe anexos de fontes desconhecidas(Never click on unknown links or download attachments from unknown sources)

Isso é importante. O e- mail(Email) é um vetor comum usado pelo Ransomware para entrar no seu computador. Portanto, nunca clique em qualquer link que você possa achar suspeito. Mesmo se você tiver uma dúvida de 1% – não! O mesmo vale para anexos também. Você certamente pode baixar anexos que espera de amigos, parentes e associados, mas tenha muito cuidado com os encaminhamentos de e-mail que você pode receber até mesmo de seus amigos. Uma pequena regra a ser lembrada em tais cenários: Em caso de dúvida – NÃO(If in doubt – DONT) ! Dê uma olhada nas precauções a serem tomadas ao abrir anexos(when opening email attachments) de e-mail ou antes de clicar em links da web(clicking on web links) .

RansomSaver é um add-in muito útil para o Outlook da Microsoft que detecta e bloqueia e-mails que possuem arquivos de malware ransomware anexados a eles.

Mostrar extensão de arquivo oculta(Show hidden file-extension)

Um arquivo que serve como rota de entrada para o Cryptolocker é aquele chamado com a extensão “.PDF.EXE”. O malware(Malware) gosta de disfarçar seus arquivos .exe como .pdf de aparência inofensiva . arquivos .doc ou .txt. Se você habilitar o recurso para ver a extensão completa do arquivo, pode ser mais fácil identificar arquivos suspeitos e eliminá-los em primeiro lugar. Para mostrar extensões de arquivo ocultas, faça o seguinte:

Abra o Painel de Controle(Control Panel) e procure por Opções de (Options)Pasta(Folder) . Na guia Exibir , desmarque a opção (View)Ocultar as extensões dos tipos de arquivo conhecidos(Hide extensions for known file types) .

Click Apply > OK.Agora, quando você verificar seus arquivos, os nomes dos arquivos sempre aparecerão com suas extensões como .doc , .pdf , .txt , etc. Isso ajudará você a ver as extensões reais dos arquivos.

Disable files running from AppData/LocalAppData folders

Tente criar e aplicar regras dentro do Windows(Windows) , ou use algum Software de Prevenção de Intrusão , para impedir um comportamento particular e notável usado por vários Ransomware , incluindo Cryptolocker , para executar seu executável a partir das pastas App Data ou Local App Data . O Cryptolocker Prevention Kit é uma ferramenta criada pela Third Tier que automatiza o processo de criação de uma Diretiva de Grupo(Group Policy) para desabilitar arquivos executados nas pastas App Data e Local App Data , bem como desabilitar arquivos executáveis da execução do Tempdiretório de vários utilitários de descompactação.

Lista de permissões de aplicativos(Application whitelisting)

A lista de permissões de aplicativos é uma boa prática que a maioria dos administradores de TI emprega para impedir que arquivos ou programas executáveis não autorizados sejam executados em seus sistemas. Quando você fizer isso, apenas o software que você colocou na lista de permissões poderá ser executado em seu sistema, como resultado, arquivos executivos desconhecidos, malware ou ransomware simplesmente não poderão ser executados. Veja como colocar um programa na lista de permissões .

Desativar SMB1(Disable SMB1)

SMB ou Server Message Block é um protocolo de compartilhamento de arquivos de rede destinado ao compartilhamento de arquivos, impressoras, etc., entre computadores. Existem três versões – Server Message Block ( SMB ) versão 1 ( SMBv1 ), SMB versão 2 ( SMBv2 ) e SMB versão 3 ( SMBv3 ). É recomendável desabilitar o SMB1 por motivos de segurança.

Usar AppLocker(Use AppLocker)

Use o recurso interno do Windows AppLocker para impedir que os usuários instalem ou executem aplicativos da Windows Store(prevent Users from installing or running Windows Store Apps ) e para controlar qual software deve ser executado . Você pode configurar seu dispositivo de acordo para reduzir as chances de infecção por ransomware Cryptolocker .

Você também pode usá-lo para mitigar o ransomware bloqueando o executável não assinado, em locais como o ransomware:

- <perfil de usuários>AppDataLocalTemp

\AppData\Local\Temp\ * AppDataLocalTemp**

Esta postagem mostrará como criar regras com o AppLocker(create rules with AppLocker) para aplicativos executáveis e de lista de permissões.

Usando EMET(Using EMET)

O Enhanced Mitigation Experience Toolkit protege os computadores Windows contra ataques cibernéticos e explorações desconhecidas. Ele detecta e bloqueia técnicas de exploração que são comumente usadas para explorar vulnerabilidades de corrupção de memória. Ele impede que as explorações soltem o Trojan , mas se você clicar em abrir um arquivo, ele não poderá ajudar. ATUALIZAÇÃO(UPDATE) : Esta ferramenta não está disponível agora. O Windows 10 Fall Creators Update incluirá o EMET como parte do Windows Defender , portanto, os usuários deste sistema operacional não precisam usá-lo.

Proteger MBR

Proteja o registro mestre de inicialização(Master Boot Record) do seu computador com o filtro MBR(MBR Filter) .

Desativar protocolo de área de trabalho remota(Disable Remote Desktop Protocol)

A maioria dos Ransomware , incluindo o malware Cryptolocker , tenta obter acesso às máquinas de destino por meio do Remote Desktop Protocol(Remote Desktop Protocol) ( RDP ), um utilitário do Windows(Windows) que permite o acesso remoto à sua área de trabalho. Portanto, se você achar que o RDP não tem utilidade para você, desative a área de trabalho remota(disable remote desktop) para proteger sua máquina contra o File Coder e outras explorações do RDP .

Desabilitar o host de script do Windows(Disable Windows Scripting Host)

As famílias de malware(Malware) e ransomware costumam usar o WSH para executar arquivos .js ou .jse para infectar seu computador. Se você não usa esse recurso, pode desabilitar o Windows Scripting Host para se manter seguro.

Use ferramentas de prevenção ou remoção de Ransomware(Use Ransomware prevention or removal tools)

Use um bom software anti-ransomware gratuito(free anti-ransomware software) . BitDefender AntiRansomware e RansomFree são alguns dos bons. Você pode usar o RanSim Ransomware Simulator para verificar se o seu computador está suficientemente protegido.

O Kaspersky WindowsUnlocker pode ser útil se o Ransomware bloquear totalmente o acesso ao seu computador ou até mesmo restringir o acesso para selecionar funções importantes, pois pode limpar um Registro(Registry) infectado por ransomware .

Se você conseguir identificar o ransomware , isso pode tornar as coisas um pouco mais fáceis, pois você pode usar as ferramentas de descriptografia de ransomware que podem estar disponíveis para esse ransomware específico.(If you can identify the ransomware, it can make things a bit easier as you can use the ransomware decryption tools that may be available for that particular ransomware.)

Aqui está uma lista de ferramentas gratuitas de desencriptação de ransomware(Ransomware Decryptor Tools) que podem ajudá-lo a desbloquear arquivos.

Desconecte-se da Internet imediatamente(Disconnect from the Internet immediately)

Se você suspeitar de um arquivo, aja rapidamente para interromper sua comunicação com o servidor C&C antes que ele termine de criptografar seus arquivos. Para fazer isso, basta desconectar-se da Internet , WiFi ou sua rede(Network) imediatamente, pois o processo de criptografia leva tempo, portanto, embora você não possa anular o efeito do Ransomware , certamente poderá mitigar os danos.

Use a Restauração do Sistema para voltar a um estado limpo conhecido(Use System Restore to get back to a known-clean state)

Se você tiver a Restauração do Sistema habilitada em sua máquina Windows , o que eu insisto que você tenha, tente levar seu sistema de volta a um estado limpo conhecido. Este não é um método infalível, no entanto, em certos casos, pode ajudar.

Acerte o relógio do BIOS(Set the BIOS clock back)

A maioria dos Ransomware , incluindo o Cryptolocker , ou o FBI Ransomware , oferece um prazo ou um limite de tempo dentro do qual você pode fazer o pagamento. Se estendido, o preço da chave de descriptografia pode aumentar significativamente e – você não pode nem negociar. O que você pode pelo menos tentar é “bater o relógio” ajustando o relógio do BIOS para um tempo antes que a janela da hora do prazo termine. O único recurso, quando todos os truques falham, pois pode impedir que você pague o preço mais alto. A maioria dos ransomwares oferece um período de 3 a 8 dias e pode exigir até US$ 300 ou mais pela chave para desbloquear seus arquivos de dados bloqueados.

Embora a maioria dos grupos visados pelo Ransomware esteja nos EUA e no Reino Unido, não existe limite geográfico. Qualquer um pode ser afetado por ele – e a cada dia que passa, mais e mais malware de ransomware está sendo detectado . Portanto, tome algumas medidas para evitar que o Ransomware entre no seu computador. Este post fala um pouco mais sobre ataques de ransomware e perguntas frequentes(Ransomware Attacks & FAQ) .

(While most of the targeted groups by Ransomware have been in the US and the UK, there exists no geographical limit. Anyone can be affected by it – and with every passing day, more and more ransomware malware is being detected. So take some steps to prevent Ransomware from getting onto your computer. This post talks a little more about Ransomware Attacks & FAQ.)

Agora leia: (Now read:) O que fazer após um ataque de Ransomware(What to do after a Ransomware attack) .

Related posts

Download Windows Command Reference PDF Guide de Microsoft

Download Quick Start Guide para o Windows 10 a partir de Microsoft

Como mudar de um Windows Phone para iphone: passo por Step Guide

Microsoft Edge Deployment Guide para Business

Microsoft Word tutorial para iniciantes - Guide sobre como usá-lo

Criando um Full System Image Backup em Windows 10 [The Ultimate Guide]

Vírus do Google Redirect - Guia de remoção manual passo a passo

Como remover o vírus de Windows 10; Malware Removal Guide

Folder Guide permite acessar pastas usadas com freqüência rapidamente em 2 cliques

Adicionar um Printer em Windows 10 [GUIA]

Um guia abrangente para privacidade online

3 Ways às Mudanças Spotify Profile Picture (Quick Guide)

Como usar Windows Key Shortcut Guide PowerToy em Windows 11/10

Guide para Parents para evitar Teen vamping

Laptop Battery Usage Tips & Optimization Guide para Windows usuários

Como funcionam Does WhatsApp? (Um guia de iniciante)

Microsoft Volume Licensing Product Use Rights (PUR) Guide

Desativar o Lock Screen em Windows 10 [Guia]

Guide para Download Twitch VODs (2021)

Como instalar o Steam and Manage Steam Games (Ultimate Guide)