Como usar o iVerify para proteger seu dispositivo iOS de hackers

Todo sistema operacional e dispositivo tem suas ferramentas de segurança. Se você usa um computador desktop, estará familiarizado com a ampla variedade de firewalls, verificadores de vírus e malware e conselhos gerais de segurança(general security advice) disponíveis.

Mas e seus smartphones e tablets? Com mais pessoas mudando para a computação móvel e mais tablets sendo usados como computadores de fato(more tablets being used as de-facto computers) , a necessidade de uma solução de segurança móvel se torna cada vez mais premente(becomes ever more pressing) .

Uma nova solução para dispositivos iOS se apresentou, chamada iVerify . Por US $ 5, ele adiará a multidão de busca de brindes, mas vale a pena sacrificar seu café com leite diário em troca de paz de espírito.

But….iOS Devices Can’t Be Hacked!

Há uma ilusão perigosa de que os dispositivos iOS são inexpugnáveis. Que a criptografia neles os torna imortais a qualquer tentativa de hacking. Isso esta errado.

É verdade que os dispositivos iOS têm recursos de criptografia extremamente bons (desde que você se lembre de ativá-los!) . (is)Mas nada é garantido. Bugs estão sendo encontrados o tempo todo, incluindo dez bugs apenas no iMessage(ten bugs in iMessage alone) .

O iVerify monitora possíveis vulnerabilidades de segurança e sinaliza qualquer coisa que considere suspeita. Ele também fornece uma lista de verificação das coisas que você precisa fazer para bloquear completamente o telefone para dificultar ainda mais o acesso de qualquer pessoa ao telefone.

Configurando o iVerify para iOS(Setting Up iVerify for iOS)

O iVerify funciona tanto no iPhone quanto no iPad. A compra de um lhe dará a versão do outro, por isso sugerimos que configure o aplicativo em ambos os dispositivos, se você tiver os dois.

- Quando o aplicativo for baixado, abra-o e clique no botão verde Continuar(Continue) .

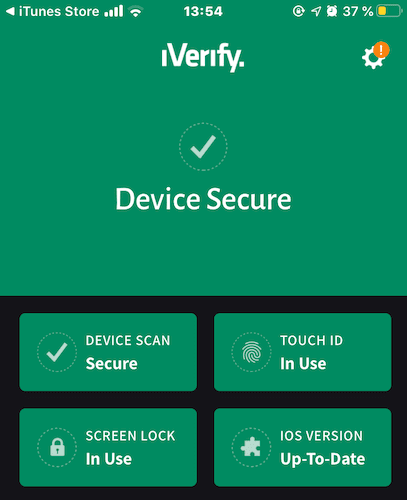

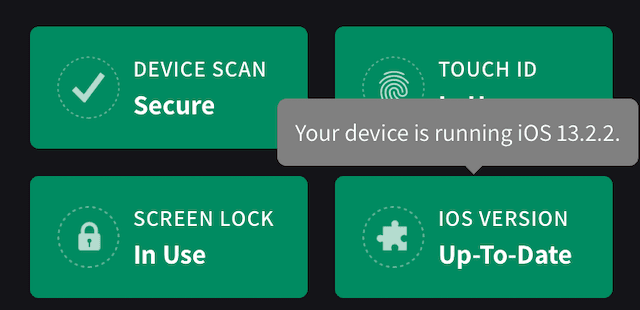

- Isso abre a tela principal para mostrar o que acredita ser as quatro principais áreas importantes de segurança - Verificação de dispositivo, Touch ID, Bloqueio de tela(Device Scan, Touch ID, Screen Lock) e sua versão atual do iOS(iOS Version) .

- Como estou usando e atualizando todos eles, eles estão todos verdes no momento. Mas se algum deles estivesse desabilitado ou desatualizado, eles apareceriam em vermelho, exigindo atenção imediata.

- Se você tocar levemente em um dos botões, ele fornecerá informações relevantes.

- Se você rolar mais para baixo na página, verá listas de verificação de precauções de segurança que você pode tomar para bloquear ainda mais seu dispositivo.

- Se você tocar no primeiro, Proteger contra roubo,(Protect against theft,) obterá uma lista de recomendações do iVerify nessa categoria.

- O que é um pouco menos é que o iVerify não verifica se você já fez essas coisas. Ele apenas assume que você não tem. Se você encontrar algo que já fez, toque nele, role até a parte inferior e toque em Revisei isto(I’ve Reviewed This) . Em seguida, será marcado como concluído.

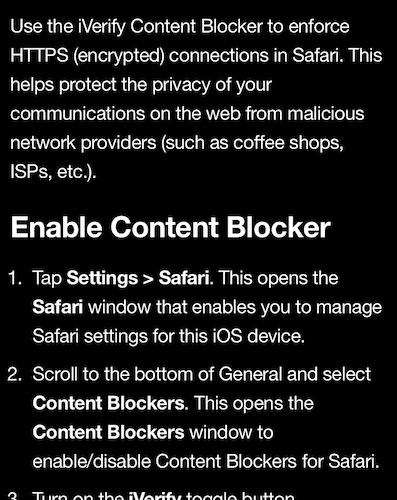

- Para uma tarefa que você não concluiu, toque nela e a próxima página fornecerá instruções completas sobre como realizá-la, incluindo um botão para levá-lo às configurações do dispositivo.

- Depois de fazer isso, volte ao iVerify, toque em Eu(I’ve Reviewed This) revisei e ele será marcado como concluído. Passe para o próximo e repita.

iVerify detecta ameaças ao seu dispositivo iOS(iVerify Detects Threats to Your iOS Device)

Quando o iVerify detecta uma ameaça, ele gera um link exclusivo para o Trail of Bits , o desenvolvedor que criou o iVerify. Este link fornece informações sobre o que fazer para eliminar a ameaça, bem como relatar a ameaça ao Trail of Bits , para melhorar seu banco de dados de ameaças.

Como a tela diz, abra o link em outro dispositivo não infectado, feche o dispositivo infectado e siga as instruções no link fornecido.

Not 100% Perfect – But Better Than Nothing

Isso não deve ser visto como uma solução perfeita para combater spyware, malware e hackers. Nada é perfeito. As ameaças evoluem o tempo todo e, obviamente, se um bandido apoiado pelo governo ou pelo estado se envolver, bem, algo como o iVerify será inútil.

Mas 99% de nós não seremos alvos de governos totalitários ou alguém usando um dispositivo de codificação de voz exigindo que recebam um bilhão de dólares em troca de não estragar a rede elétrica. Para nós, pessoas comuns, o iVerify pode ser um recurso muito valioso.

Related posts

Faça backup do seu dispositivo iOS por WiFi automaticamente

Use seu dispositivo iOS como um modem com fio

Como fazer backup do seu dispositivo iOS usando o iTunes

Como otimizar o aplicativo Outlook mobile para o seu telefone

Como link Android phone or iPhone para Windows 10 PC

Como captura de tela no iPhone 11: Tudo que você precisa saber

Como alterar o idioma no Facebook: Tudo que você precisa saber

Microsoft To-Do em iPhone Tips and Tricks: sobrecarga sua produtividade!

O que eu tenho? Como informar o seu iPhone model em 3 maneiras diferentes

Como alterar o iPhone keyboard language: Tudo que você precisa saber

Os melhores scanners QR gratuitos para iPhone

Como ligar ou desligar o Facebook's Dark Mode

Como visualizar e acessar o iCloud Notes no Windows 10

Como espelhar iPad or iPhone screen para Windows 10 PC

Como mudar o iPhone wallpaper: Tudo que você precisa saber

3 maneiras de ativar ou desativar Bluetooth do iPhone

Como habilitar Dark Mode em OneNote app para iPhone or iPad

O que é um QR code? O que são QR code s usado para?

Como configurar e usar o Instant Guard em roteadores ASUS Wi-Fi

Como alterar o idioma em Netflix (7 maneiras)