Ataque de negação de serviço (DoS): o que é e como evitá-lo

Você já sentiu uma lentidão incomum na velocidade da sua rede ou indisponibilidade inesperada de um determinado site? É provável que haja um ataque de negação de serviço(Denial of Service attack) em andamento. Você pode estar familiarizado com o termo – Negação de Serviço(Denial of Service) , mas, na realidade, pode ser difícil distinguir entre um ataque real e uma atividade normal de rede. Ataque de negação de serviço (ou DoS)(Denial of Service (or DoS)) , que, como o nome sugere, está diretamente relacionado à negação de um serviço, notadamente, a Internet .

Um ataque DoS é um tipo de ataque que consome os recursos de um usuário e deixa a rede de joelhos, impedindo assim que usuários legítimos acessem qualquer site. O ataque DoS foi e continua sendo um dos ataques mais sofisticados para os quais não se tem uma potencial política de prevenção. Neste post, vamos esclarecer o que é um ataque DoS e como evitá-lo melhor e o que fazer caso você saiba que foi atacado.

O que é DoS ou ataque de negação(Denial) de serviço(Service Attack)

Em um ataque DoS , um invasor com intenção maliciosa impede que os usuários acessem um serviço. Ele faz isso visando seu computador e sua conexão de rede ou os computadores e a rede do site que você está tentando usar. Assim, ele pode impedir que você acesse seu e-mail ou contas online.

Imagine uma situação em que você está tentando fazer login em sua conta do Internet Banking para realizar transações on-line. No entanto, por mais estranho que pareça, o acesso ao site do banco é negado, apesar de ter uma conexão rápida com a internet. Agora, pode haver duas possibilidades – ou seu provedor de serviços de Internet está inoperante ou você está sob um ataque DoS !

Em um ataque DoS , o invasor envia uma enxurrada de solicitações supérfluas ao servidor principal do site em questão, que basicamente o sobrecarrega e bloqueia quaisquer solicitações adicionais antes que a capacidade seja retida. Isso causa uma negação das solicitações legítimas recebidas para este site e, consequentemente, você é a vítima( you’re the victim) .

No entanto, as formas de ataque podem diferir com base nos motivos do invasor, mas essa é a maneira mais comum de lançar um ataque DoS . Outras formas de ataque podem envolver impedir que uma determinada pessoa acesse um determinado site, obstruindo a conexão entre duas máquinas na extremidade do servidor, interrompendo o serviço etc.

Alguns invasores também agem em outro tipo de ataque DoS – bombardeio de e-mail(Email bombing) no qual muitos e-mails de spam são gerados e inundados na caixa de entrada(Inbox) para que qualquer solicitação adicional ao servidor de e-mail seja excluída. Isso pode acontecer amplamente, mesmo na conta de e-mail fornecida a você por seus empregadores, sem mencionar os serviços públicos de correio como Yahoo, Outlook,(Yahoo, Outlook, etc) etc. Você pode até ficar privado de receber mais e-mails legítimos, pois sua cota de armazenamento alocada será preenchida. Com uma grande variedade em suas ambições, a motivação dos atacantes pode variar de 'só por diversão' a conquistas financeiras e vingança.

Relacionado(Related) : Navegador travado na mensagem Verificando seu navegador antes de acessar .(Checking Your Browser Before Accessing)

Tipos de ataques DoS

Com base na natureza e intenção do ataque, existem vários tipos de programas que podem ser usados para lançar ataques DoS em sua rede. Anote os ataques DoS(DoS) mais usados abaixo :

1] Inundação SYN

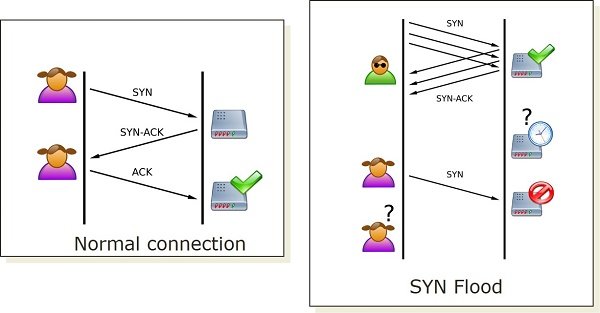

O SYN Flood(SYN Flood) tira vantagem indevida da maneira padrão de abrir uma conexão TCP . Quando um cliente deseja abrir uma conexão TCP com a porta aberta do servidor, ele envia um pacote SYN . O servidor recebe os pacotes, processa-os e, em seguida, envia de volta um pacote SYN-ACK que inclui as informações do cliente de origem armazenadas na tabela Transmission Control Block (TCB) . Em circunstâncias normais, o cliente enviaria de volta um pacote ACK reconhecendo a resposta do servidor e, portanto, abrindo uma conexão TCP . No entanto, sob um potencial ataque de inundação SYN(SYN flood attack), o invasor envia um exército de solicitações de conexão usando um endereço IP de paródia que são tratados como solicitações legítimas pela máquina de destino. Posteriormente, ele fica ocupado processando cada um deles e tenta abrir uma conexão para todos esses pedidos malévolos.

Em circunstâncias normais, o cliente enviaria de volta um pacote ACK reconhecendo a resposta do servidor e, portanto, abrindo uma conexão TCP . No entanto, sob um potencial ataque de inundação de SYN , o invasor envia um exército de solicitações de conexão usando um endereço IP de paródia que são tratados como solicitações legítimas pela máquina de destino. Posteriormente, ele fica ocupado processando cada um deles e tenta abrir uma conexão para todos esses pedidos malévolos. Isso faz com que o servidor continue esperando por um pacote ACK para cada solicitação de conexão que na verdade nunca chega. Essas solicitações preenchem rapidamente o TCB do servidor(TCB)table antes que ela possa atingir o tempo limite de qualquer conexão e, portanto, quaisquer outras solicitações de conexão legítimas são enviadas para a fila de espera.

Leia(Read) : O que é Negação de Serviço de Resgate(What is Ransom Denial of Service) ?

2] Inundação HTTP

Isso é mais comumente usado para atacar serviços e aplicativos da Web. Sem colocar muita ênfase no tráfego de rede de alta taxa, esse ataque envia solicitações HTTP POST(HTTP POST requests) completas e aparentemente válidas . Projetado especificamente para esgotar os recursos do servidor de destino, o invasor envia várias dessas solicitações para garantir que outras solicitações legítimas não sejam atendidas pelo servidor de destino enquanto ele estiver ocupado processando as solicitações falsas. Ainda assim tão simples, mas é muito difícil distinguir essas solicitações HTTP das válidas, pois o conteúdo do cabeçalho(Header) parece admissível em ambos os casos.

3] Ataque de negação(Distributed Denial) de serviço(Service Attack) distribuído ( DDoS )

Distributed Denial of Service ou ataque DDoS é como o oficial condecorado nesta gangue. Muito sofisticado por níveis acima do ataque DoS normal , o DDoS gera o tráfego na máquina alvo através de mais de um computador. O invasor controla vários computadores comprometidos e outros dispositivos de uma só vez e distribui a tarefa de inundar o servidor de destino com tráfego, consumindo muito seus recursos e largura de banda. O invasor também pode usar seu computador para iniciar um ataque em outro computador se houver problemas de segurança persistentes.

Agora, por mais óbvio que seja, um ataque DDoS(DDoS attack) pode ser muito mais eficaz e real quando comparado ao DoS . Alguns sites que podem lidar facilmente com várias conexões podem ser derrubados facilmente enviando várias solicitações de spam simultâneas. Botnets são usados para recrutar todos os tipos de dispositivos vulneráveis cuja segurança pode ser comprometida injetando um vírus neles e inscrevendo-os no exército de zumbis(Zombie army) que o invasor pode controlar e usá-los para um ataque DDoS . Portanto(Hence) , sendo um usuário de computador normal, você precisa estar ciente das brechas de segurança dentro e ao redor do seu sistema, caso contrário você pode acabar fazendo o trabalho sujo de alguém e nunca saber disso.

Prevenção de ataques DoS

Os ataques DoS(DoS) não podem ser pré-determinados. Você não pode evitar ser vítima do ataque DoS . Não há muitas maneiras eficazes para isso. No entanto, você pode reduzir a perspectiva de fazer parte de um ataque desse tipo, onde seu computador pode ser usado para atacar outro. Tome nota dos pontos importantes abaixo que podem ajudá-lo a obter as probabilidades a seu favor.

- Implante um programa antivírus(antivirus) e firewall em sua rede, caso ainda não o tenha feito. Isso ajuda a restringir o uso da largura de banda apenas para usuários autenticados.

- A configuração do servidor(Server configuration) pode ajudar a diminuir a probabilidade de ser atacado. Se você for administrador de rede em alguma empresa, dê uma olhada nas configurações de sua rede e reforce as políticas de firewall para impedir que usuários não autenticados abordem os recursos do servidor.

- Alguns serviços de terceiros(third-party services) oferecem orientação e proteção contra ataques DoS . Estes podem ser caros, mas eficazes também. Se você tem capital para implantar esses serviços em sua rede, é melhor começar.

Os ataques DoS geralmente são direcionados a organizações de alto perfil(high-profile organizations) , como empresas do setor bancário e financeiro, stubs comerciais e comerciais, etc. Deve-se estar totalmente ciente e continuar olhando por cima do ombro para evitar possíveis ataques. Embora esses ataques não estejam diretamente relacionados ao roubo de informações confidenciais, pode custar às vítimas uma grande quantia de tempo e dinheiro para se livrar do problema.

Links Úteis:(Useful links:)

- Prevenção de ataques de negação(Denial) de serviço(Service Attacks) – MSDN

- Práticas recomendadas para prevenir ataques de DoS/Denial de serviço(Service Attacks) /DoS – MSDN

- Entendendo os ataques de negação de serviço(Denial-of-Service Attacks) – US-Cert.go v

- Defendendo o Office 365 contra ataques de negação(Against Denial) de serviço – Leia(Service Attacks – Read) mais na Microsoft

- Fonte da imagem Wikipédia.

Related posts

DDoS Distributed Denial de Service Attacks: Proteção, Prevention

SmartByte Network Service Causas lenta Internet speed em Windows 10

O que é Ransom Denial de Service (RDoS)? Prevention and precautions

Desativar Internet Explorer 11 como um standalone browser usando Group Policy

Como verificar se o seu IP address está vazando

Como usar um Shared Internet Connection em casa

O que os erros comuns de HTTP Status Code são?

Como descobrir ou verificar onde link or URL redirects para

DNS Benchmark: Otimize o seu Internet Connection por velocidade

Verifique se o seu Internet Connection é capaz de streaming de conteúdo 4K

Ethernet Continua desconectando em Windows 10

Surfistas vs Website proprietários vs bloqueadores de anúncios vs Anti Ad Blockers War

Lista de Best Free Internet Privacy Software & Products para Windows 10

Network icon diz não internet access, mas estou conectado

Como configurar um Internet connection no Windows 11/10

Como modificar ou alterar suas configurações WiFi Router?

Group Speed Dial para Firefox: IMPORTANTE Internet Sites em Your Fingertips

Como adicionar um Trusted Site em Windows 10

TACHYON Internet Security é uma alternativa decente para outras ferramentas gratuitas

Todo o Internet crash? O uso excessivo pode derrubar o Internet?